Компания Lumafield, специализирующаяся на электронике и компонентах для визуализации, недавно провела компьютерную томографию печально известного кабеля O.MG. Результаты показывают, насколько искусны хакеры в компрометации ничего не подозревающих пользователей. При более близком рассмотрении кабель O.MG, на первый взгляд обычный кабель USB-C, оказывается универсальным инструментом для киберпреступников. Они могут использовать его для захвата смартфонов и ПК, кражи конфиденциальных данных или установки вредоносного ПО.

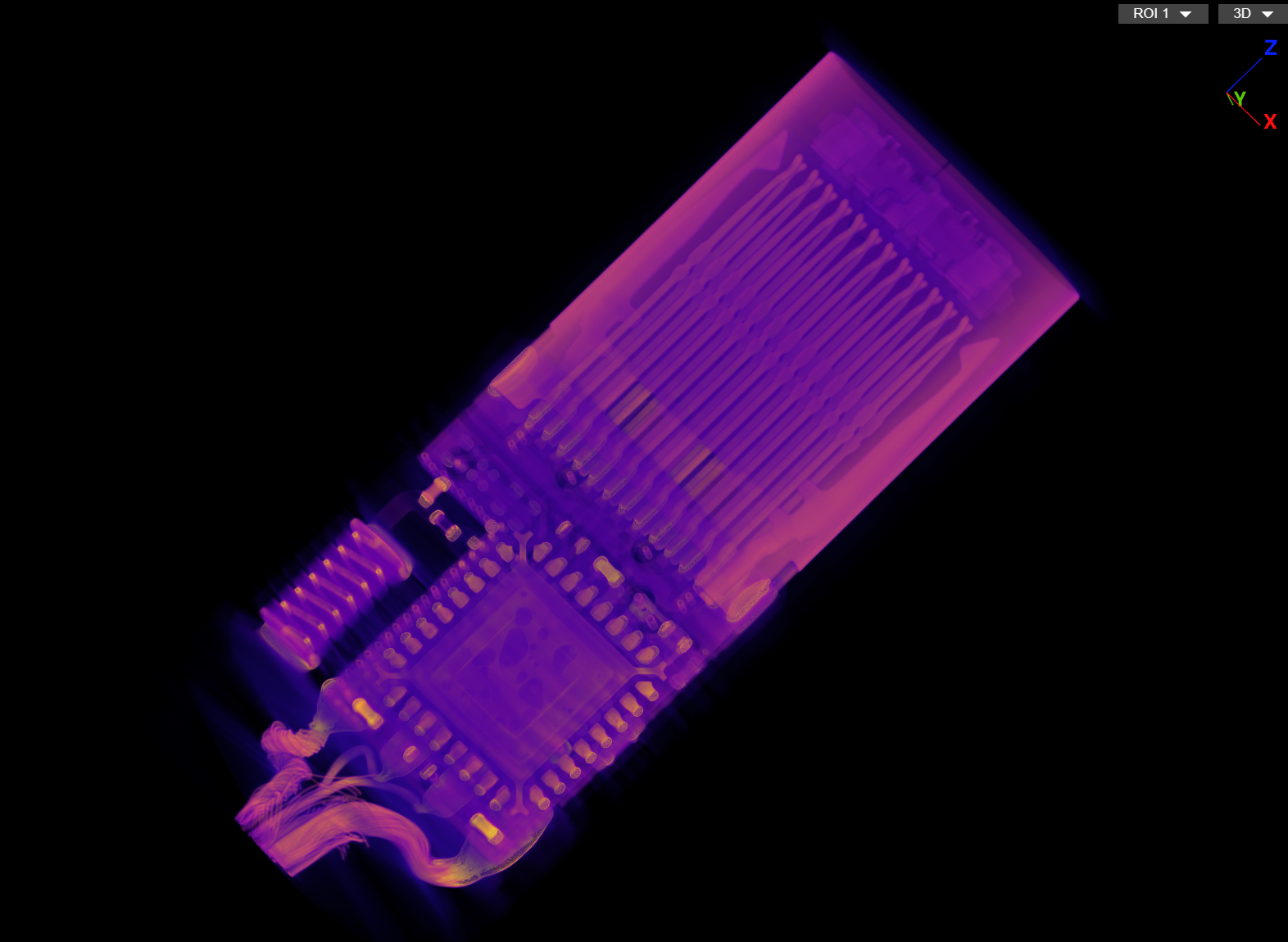

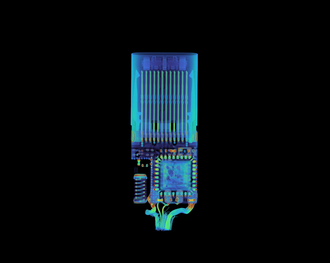

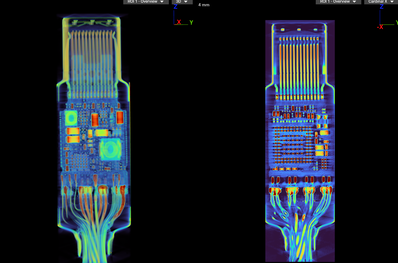

Сканирование КТ Lumafield раскрывает скрытую технологию внутри разъема. Крошечный микрочип и антенна искусно спрятаны в обычном штекере USB-C, что позволяет хакерам удаленно получать доступ и управлять подключенными устройствами. Lumafield сделала сканирование доступным онлайн для заинтересованных сторон.

Современные кабели Thunderbolt и USB-C представляют собой сложные конструкции, оснащенные электроникой и чипами для управления передачей данных, питанием и другими функциями. Даже рентгеновское изображение не может четко показать, был ли кабель подделан или нет. Дополнительная электроника в кабеле O.MG настолько мала и искусно интегрирована, что ее почти невозможно отличить от обычных компонентов.

Читайте также: 5-7 марта 2025 года в Италии пройдет выставка KEY — The Energy Transition Expo